Wie ein ISMS die Informationssicherheit im Unternehmen verbessert haben wir im vorherigen Artikel beschrieben.

Die konkrete ISMS Umsetzung kann mittels der internationalen Norm ISO/IEC 27001 oder auf Grundlage des IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) erfolgen.

Beide Ansätze sind grundsätzlich ähnlich – es soll ein Managementsystem für Informationssicherheit (ISMS) umgesetzt werden, um Risiken im Bereich der Informationssicherheit durch geeignete Maßnahmen auf ein akzeptables Maß zu reduzieren. Unser Vergleich zeigt, dass die Managementsysteme viele Gemeinsamkeiten aber auch markante Unterschiede gerade in Bezug auf die Vorgehensweise aufweisen.

Gemeinsamkeiten von ISO 27001 und IT-Grundschutz

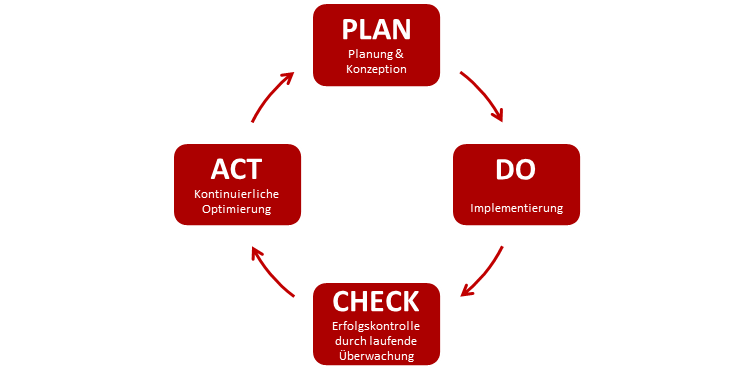

Beide Ansätze verfolgen das Konzept, den gesamten ISMS Prozess in einem Lebenszyklus zu betrachten. Dieser gliedert sich in die typischen Projektphasen:

- PLAN –Planen der Sicherheitsmaßnahmen

- DO – Sicherheitsmaßnahmen implementieren

- CHECK – Erfolgskontrolle durch laufende Überwachung

- ACT – Kontinuierliche Optimierung

Dieser PDCA-Zyklus ist ein etablierter Bestandteil vieler Managementsysteme, wie etwa des Qualitätsmanagements.

PLAN

Die Phase beschreibt das Identifizieren und Analysieren relevanter Rahmenbedingungen. Dabei sollen die Sicherheitsziele und Rahmenbedingungen festgelegt und in einer Informationssicherheits-Leitlinie für das gesamte Unternehmen definiert werden (siehe Abbildung 2). Weiterhin gilt es eine geeignete Organisationsstruktur aufzubauen und mit den entsprechenden Verantwortlichkeiten und notwendigen Ressourcen bereitzustellen.

Um die Sicherheitsziele zu erreichen, muss das Unternehmen im Anschluss Sicherheitskonzepte und Richtlinien entwickeln und geeignete technische sowie organisatorische Maßnahmen festlegen.

DO

Die Maßnahmen werden in Arbeitspaketen und Dienstanweisungen umgesetzt.

CHECK

Die Informationssicherheit ist kein abgeschlossenes Projekt, sondern definiert ein Prozess, der kontinuierlich das Sicherheitskonzept verbessert.

Dazu muss das Unternehmen angemessene Instrumente, wie interne bzw. externe Audits oder Kennzahlenreports, einsetzen und damit regelmäßig prüfen, ob die Informationssicherheitsziele erreicht wurden.

ACT

Wird das Abweichen eines Prozesses festgestellt, muss die Behandlung im Lebenszyklus geplant, umgesetzt und wieder überprüft werden, um das Informationssicherheitsniveau kontinuierlich zu verbessern.

Weiterhin ist auch das initiale Vorgehen beider Ansätze ähnlich und besagt, dass der Sicherheitsprozess von der Leitungsebene ausgehen muss. Dieser Punkt ist essentiell und legt in der „PLAN-Phase“ fest, ob das Projekt ein Erfolg wird.

Unterschiede zwischen ISO 27001 und IT-Grundschutz

Der Unterschied liegt einerseits in der Herangehensweise in der „DO-Phase“ und andererseits im Durchführungsumfang.

So verfolgt die ISO 27001 einen Top-Down-Ansatz, der die Unternehmensprozesse im Fokus hat und anhand einer Risikoanalyse die notwendigen Sicherheitsmaßnahmen implementiert. Anders beim IT-Grundschutz, hier liegt der Schwerpunkt in der detaillierten Absicherung der IT-Systeme mit konkreten Vorgehensweisen (Bottom-Up-Ansatz). In der Vorgehensweise unterscheidet der IT-Grundschutz dann drei verschiedene Methoden: Basis-, Kern- und Standard-Absicherung.

Kurz:

- Basis-Absicherung: Relevante Geschäftsprozesse mit Basismaßnahmen absichern

- Kern-Absicherung: Detaillierte Sicherheitsmaßnahmen für besonders wichtige Geschäftsprozesse und Risikoobjekte.

- Standard-Absicherung: Empfohlene IT-Grundschutz-Vorgehensweise, umfasst den Schutz aller Prozesse und Bereiche des Unternehmens.

Eine ausführliche Beschreibung ist in der IT-Grundschutz-Methodik zu finden.

Bedeutend ist vor allem der Durchführungsumfang beim IT-Grundschutz. Denn trotz überarbeiteter und verschlankter Form umfasst das neue IT-Grundschutz Kompendium (2. Auflage von 2019) allein schon 840 Seiten. Dieser ersetzt damit die sehr detaillierten IT-Grundschutzkataloge mit über 5.000 Seiten. Hinzu kommen klare Maßnahmenbeschreibungen, welche zusätzlich etwa 3.000 Seiten füllen. Hier zeigt sich ein wesentlicher Vorteil der ISO 27001, die das Rahmenwerk schon auf 30 Seiten beschreibt. Die Sicherheitsmaßnahmen im Anhang füllen zudem nur 100 Seiten.

Der Schwerpunkt des IT-Grundschutz-Kompendiums liegt dabei in der Beschreibung standardisierter Sicherheitsanforderungen für typische Geschäftsprozesse, Anwendungen und IT-Systeme sowie deren Gefährdungen. Aufgegliedert in 94 Bausteine beschäftigt sich der IT-Grundschutz im Weiteren mit der Umsetzung klarer Sicherheitsmaßnahmen und der detaillierten Vorgehensweise, um Risiken zu minimieren.

Die ISO 27001 hingegen fokussiert sich in der 30-seitigen generalisierbaren Norm mehr auf das Management der Informationssicherheit.

Ein wesentlicher Unterschied liegt zudem in der Risikoanalyse und dem Bewerten der Risikoobjekte, die nach ISO 27001 eine entscheidende Rolle einnimmt. Nach dem IT-Grundschutz hingegen ist die Risikoanalyse nur in besonderen Fällen erforderlich.

Das Risikomanagement ist jedoch ein übergreifender Prozess innerhalb eines ISMS, der systematisch Risiken im Kontext der Informationssicherheit erfasst, bewertet und transparent darstellt. Dabei werden Bedrohungen und Schwachstellen beurteilt sowie Maßnahmen zu deren Behandlung und Steuerung festgelegt. Das Risikomanagement soll im Hinblick auf die kritischen Risikoobjekte/Prozesse ein akzeptables Sicherheitsniveau gewährleisten bzw. eine nachhaltige Verbesserung im Geltungsbereich des ISMS sicherstellen.

Wie der genaue Risikomanagement Prozess abläuft, beschreiben wir ausführlich in einem separaten Beitrag.

Zusammenfassung

Kurz, die ISO 27001 führt Sicherheitsmaßnahmen nach einer abstrakten sowie effizienten Top-Down Methode durch, der IT-Grundschutz setzt auf die Bottom-Up Methode mit klarer Maßnahmenbehandlung.

Für IT-Leiter und Administratoren wirkt die Bottom-Up Methode mit konkreten Handlungsempfehlungen der vorhandenen IT-Systeme intuitiver, da keine Managementaufgaben sowie Risikoanalysen vorangestellt sind. Diese Herangehensweise priorisiert jedoch nicht das Umsetzen von Sicherheitsmaßnahmen für besonders schützenswerte Daten sowie Informationen, wie sie durch die ISO 27001 angestrebt wird.

Die Übersicht vergleicht die wesentlichen Unterschiede beider Ansätze:

| ISO/IEC 27001 | IT-Grundschutz |

| Generischer Ansatz | Maßnahmenorientierter Ansatz |

| Internationale Norm: 30 Seiten Maßnahmenbeschreibungen: 100 Seiten |

Grundschutz-Kompendium: 840 Seiten Grundschutz-Kataloge: 270 Seiten Maßnahmenbeschreibungen: ca. 3000 Seiten |

| Abstrakte Rahmenbedingungen | Konkrete Vorgaben |

| Risikobewertung notwendig | Risikobewertung nur bei erhöhtem Schutzbedarf |

| Top-Down-Methode | Bottom-Up-Methode |

Fragen zur Umsetzung eines ISMS?

Haben Sie Fragen, welcher Ansatz der Richtige für Sie ist? Gerne unterstützen wir Sie bei der Umsetzung eines ISMS mit den wesentlichen Werkzeugen, Checklisten und Dokumentvorlagen.

Unsere zertifizierten ISO 27001 Experten führen Sie durch den gesamten Prozess und stellen Ihnen eine praktische, Tool-gestützte Realisierung des ISMS-Prozesses zur Verfügung. Dabei profitieren Sie von unserer Erfahrung aus zahlreichen Projekten und dem umfassenden technischen sowie branchenspezifischen Praxis-Know-How.

Management-Letter

Wenn Sie weiterhin regelmäßig über aktuelle, fundierte IT-Security & Management Themen informiert werden wollen, melden Sie sich jetzt über diesen Link zu unserem Management-Letter an.

Nutzen Sie die folgenden Vorteile:

- Bleiben Sie auf dem neuesten Stand durch aktuell wichtige Themen für Fach- und Führungskräfte

- Sparen Sie Zeit durch komprimierte, praxisorientierte Berichte

- Vertrauen Sie auf seriöses Branchenwissen kombiniert mit fundiertem Experten-Knowhow aus der Informationssicherheit

Hinterlasse einen Kommentar